- 世界のサイバー セキュリティリスクの測定と透明性がポイント

レポートを公開しました!

「転ばぬ先の「サイバー査定」情報漏洩のリスク軽減」

外部から見たセキュリティ態勢を定量的にスコアリング

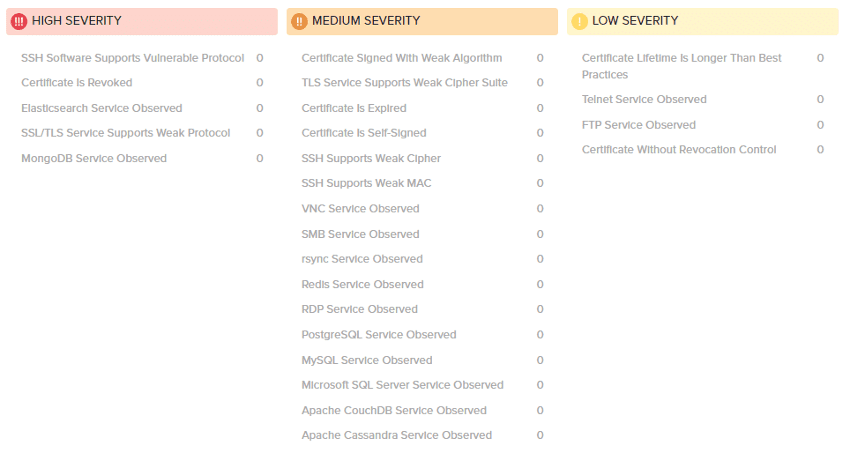

A〜D/F及び100点満点で外部から見た対象組織のセキュリティ態勢を定量的にスコアリングします。

将来的にサイバー侵害を受ける可能性との相関性

Aとスコアリングされた組織がサイバー侵害を受ける可能性を「1」とすると、Fとスコアリングされた組織がサイバー侵害を受ける可能性は7.7倍。

日々のセキュリティ運用に本サービスを活用し、スコアリング結果やその根拠となる検知されているセキュリティイシューについて確認、必要な対処を行いよりよいグレードを維持することが、将来的なサイバー侵害を受ける可能性の低減に繋がります。

SecurityScorecardのライセンス体系は極めてシンプル。

自組織(ドメイン)に加えて継続的にモニタリングしたいドメイン数分の「スロット数」によってサービス利用料金が決まります。

自組織内のユーザ登録人数は無制限。利用する機能によって利用料金が追加されることはありません。

1種類のライセンスモデルで、複数のユースケースにご利用頂けます。

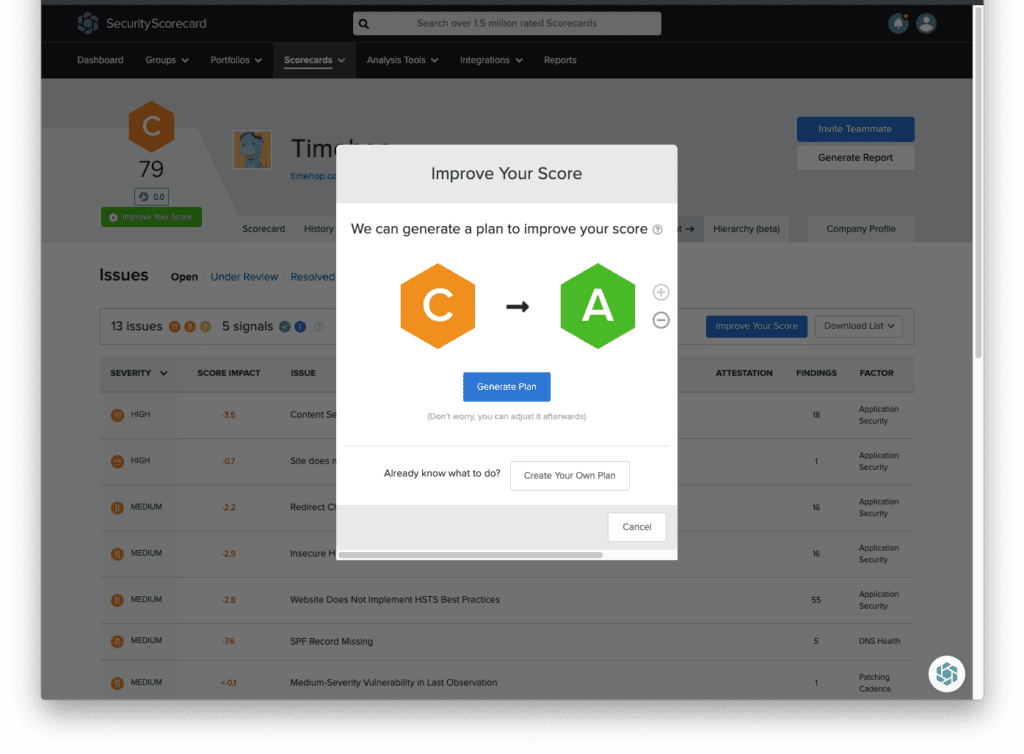

スコアプランナー

対象組織の現在のスコア(A〜D/F)を提示するだけでなく、現在のスコアから目標スコアにスコアアップするために、どのセキュリティイシューに対応すればいいのか、推奨プランを提案する事が可能です。このプランを社内関係組織・グループ会社・取引先等と共有することで、日々のセキュリティー運用にご活用頂けます。

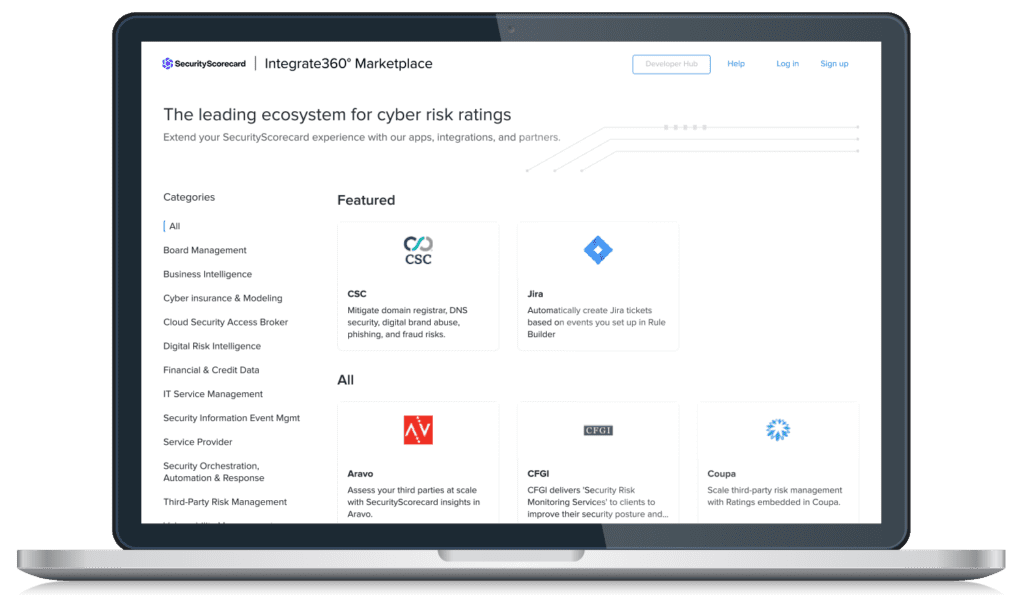

Marketplace

企業では平均47種類の各種ツール・ソリューションを導入していると言われており、多くのITセキュリティ担当の方が、導入済みのセキュリティツールの有効性が定かではなく、セキュリティツール同士の連携ができていないことに課題感を持ってらっしゃいます。

SecurityScorecardのMarketplaceでは、Ratingsと連携可能な50種類以上のソリューション・ツールを紹介しています。例えば、Splunk を利用して他のセキュリティソリューションと一元的に運用したり、スコアの下落アラートを Splunk や MS Teams のチャネルで受信したりすることも可能です。

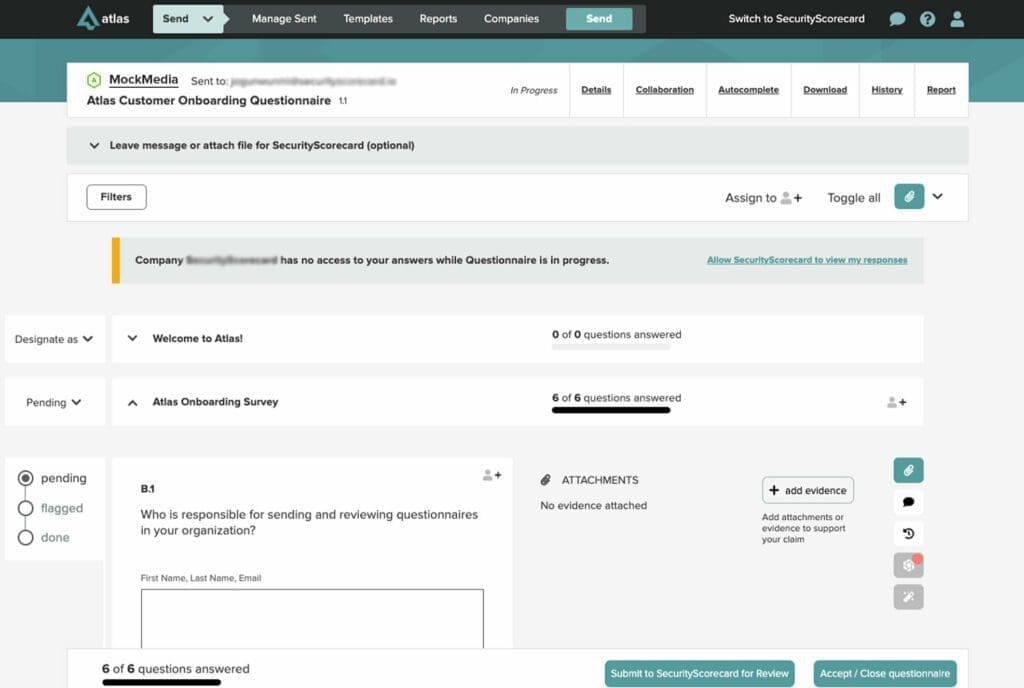

現状のセキュリティ監査における課題

多くの企業では、Word や Excelで管理されているセキュリティ ガイドラインやセキュリティ成熟度調査などのアンケートを、対象先のグループ会社や取引先にメールで送付して回答を依頼し、回答後にメールで送り返されたものを管理する、という運用をされており、膨大な管理稼働がかかっています。また、回答された内容に実態と異なる点があっても、そのGAPに気付くことができません。

一つのプラットフォームで一連のセキュリティ監査に対応

セキュリティガイドラインやアンケートの作成・送付・進捗管理・回答・管理等、一連のセキュリティ監査に一つのプラットフォームで効率的に対応できます。

Ratingとの連携によりセキュリティ監査の 360° 評価を実現

質問項目と Ratings の外部評価項目を連携させることで、回答者の申告と外部評価で GAP がある場合に気付くことができるため、従来のセキュリティ監査よりもより有効なセキュリティ監査を実施する事が可能です。

最新の評価済みの企業数、各種統計情報やスコア算出ロジックを公開